Cómo hackear aplicaciones iOS... y cómo evitarlo (Anaya Multimedia/O¿Reilly) : Zdziarski, Jonathan: Amazon.es: Libros

Pirateo Legal: Aprende a usar las herramientas más potentes para compartir archivos en internet (SIN COLECCION) : AA.VV.: Amazon.es: Libros

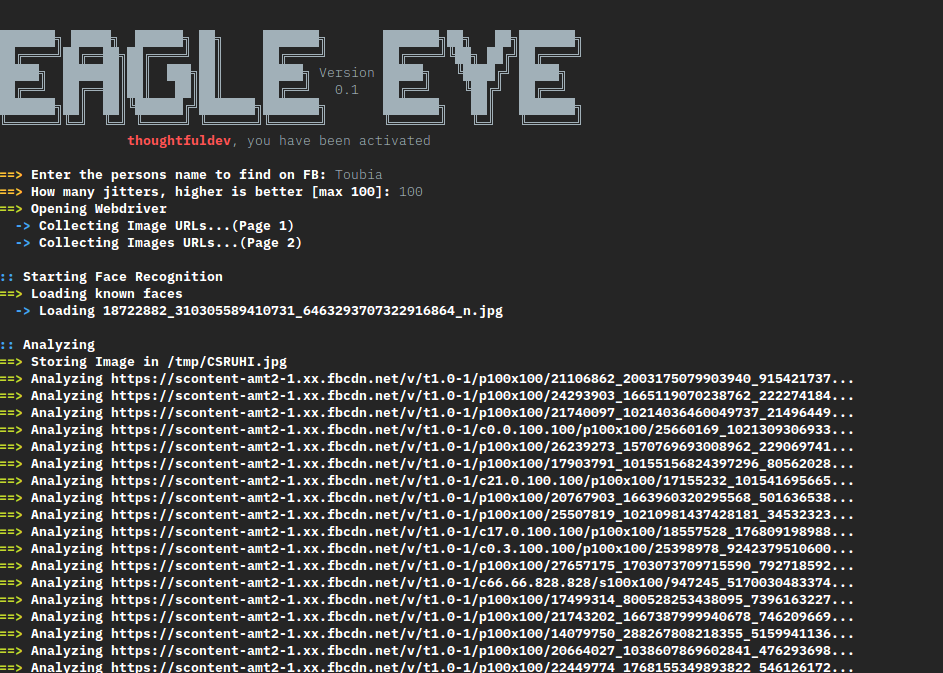

Los ciberdelincuentes usan un 65% más las herramientas de 'hackeo' de foros clandestinos que en 2020 - Caretas Tecnología

Peligro. Cartel De Correo Corrupto Con Una Bomba Dentro De Un Sobre. Ciberataques Por Correo Electrónico. Herramientas De Pirateo. Stock de ilustración - Ilustración de corte, corrupto: 213204998

Fondo Piratería Robo Icono Piratear Herramientas Secreto Foto E Imagen Para Descarga Gratuita - Pngtree

EvilCrow-Dispositivo de pirateo de radiofrecuencia RF V2, transceptor Evil Crow RF V2, herramienta para entusiastas de la seguridad ciber - AliExpress

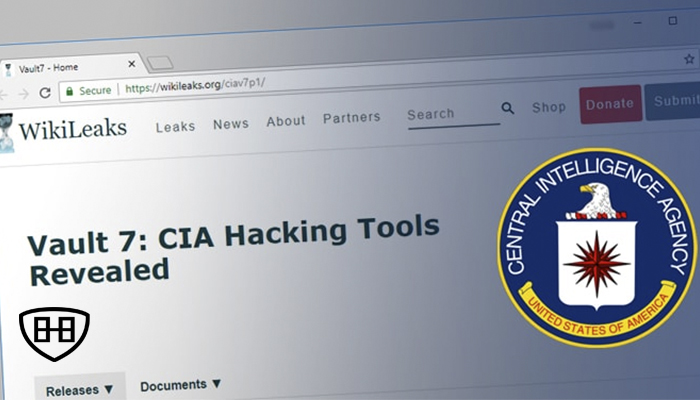

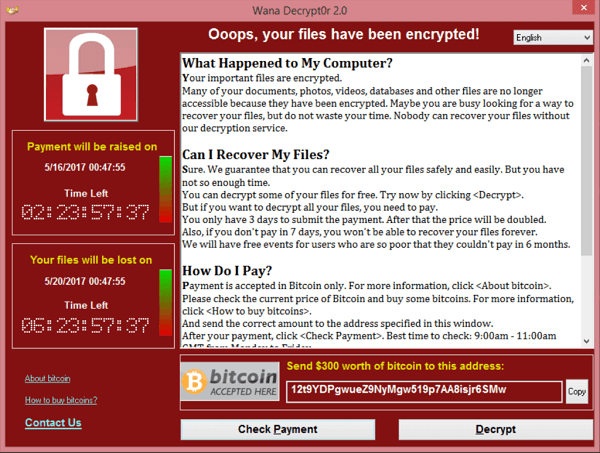

El Periódico de México | Noticias de México | Internet | Symantec atribuye 40 ataques cibernéticos a herramientas de pirateo vinculadas a la CIA

Empresa israelí vende herramienta para piratear Windows, según Microsoft y Citizen Lab | Radio-Canada.ca